大家好,我是 MHcloud。刚刚结束了一场重要的 HVV。在没有 0day 的情况下,如何快速进行打点并成功进入内网进行横向渗透。接下来,我将分享在本次行动中记录的每一次打点记录。话不多说,我们直接进入正题。

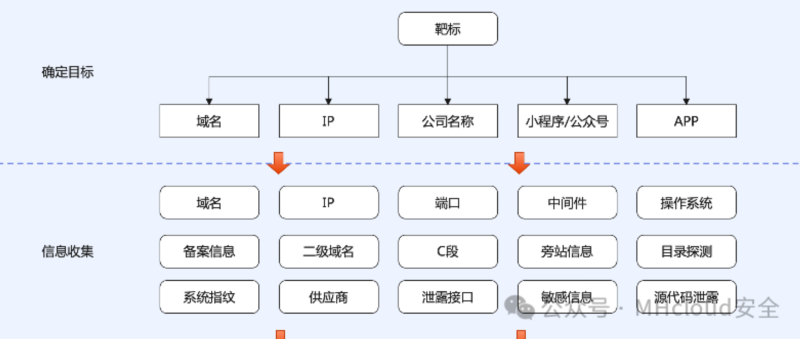

二、信息收集

现附张图让大家思路清晰一些:

![图片[1]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-45-1024x434.png)

作者一般就先快速收集一下资产,hunter直接搜子域名、ico、icp、以及title先过一遍,把搜集到的ip全部导出来,探测一下全端口,刚好在本次HVV之前发现一款综合类的扫描工具(重剑无锋),使用感觉少量ip个人觉得还是比较好用的,就不过多介绍这款工具了,相信大佬们手里面都有特别多二开好用的工具。

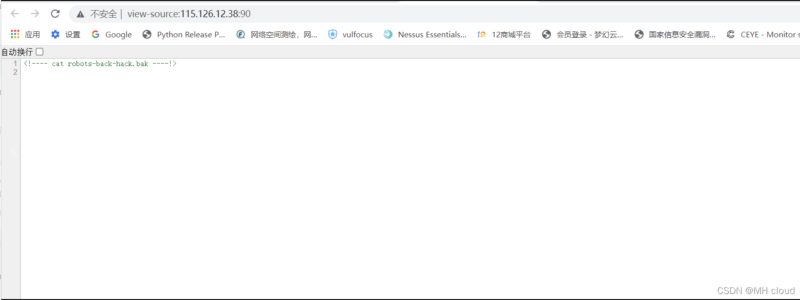

小技巧:

很多人都是默认一个月之内的,这里改成一年,会有惊喜哦!!

![图片[2]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-46-1024x167.png)

接下来进入正题,信息收集不再多说了,每个人方法都不同,大方向没错就可以。

二、打点总结

一、test1单位

通过信息收集,把收集到的ip放进重剑无锋进行扫描,发现XXX主数据管理系统,尝试一波弱口令无果

![图片[3]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-47-1024x845.png)

fuzz一下目录,发现redis的一个web管理控制端,这次运气就有点好了,弱口令直接进来,但是写webshell没权限、计划任务也不行、简单摸索了一下剩下的方法,依旧不行。

![图片[4]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-48-1024x361.png)

就在我毫无头绪的时候,重剑无锋传来捷报,居然跑出来一个oracle弱口令,首先想到的是踩罐子了?抱着不放过的原则,默默的打开了我的虚拟机,oracle是是可以直接命令执行的。

![图片[5]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-49-1024x702.png)

这里由于太不方便了,直接上传cs马子,上线cs,并提权到system

![图片[6]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-50-1024x343.png)

本来到这文章本来该结束了,但是这个口子进来屁用没有,就拿了几台数据库和1台主机等权限。然后就继续打点。

接着信息收集,搜了下该单位的title、以及ico,果然又让我发下了一些新的资产,然后就一顿输出,根据咱们刚才拿到的webshell权限信息收集到的密码以及弱口令,拿下了两三个web系统。

![图片[7]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-51-1024x767.png)

记录完里面存在的一些敏感信息,然后又是一堆druid弱口令、api未授权等等。咱也就是说真的

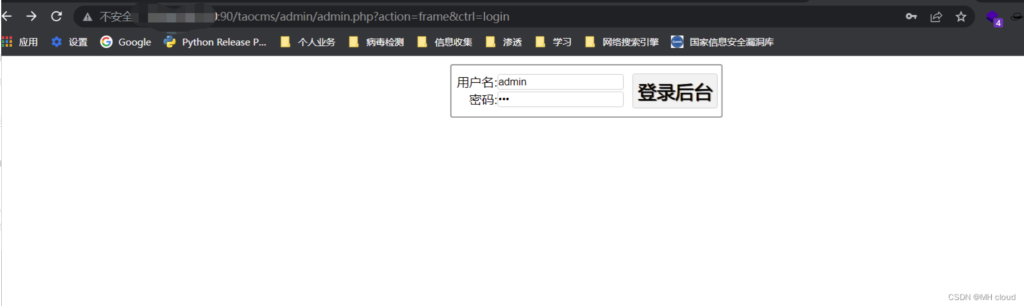

时间来到day2,浪费了我一天的时间,虽然漏洞不少,但是没什么软用啊,正在心情烦躁的时候,事情终于迎来的转机,信息收集到一个新的资产,打开直接目录遍历。

![图片[8]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-52-1024x289.png)

更加好玩的是,我随便点一个目录直接跳转到后台,哦吼哦吼。

![图片[9]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-53-1024x707.png)

翻找后发现一个项目配置的地方,在里面发现了一个全流量地址即jeecg-boot。

![图片[10]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-54-1024x536.png)

这个框架存在SQL注入RCE,直接一发入魂,命令执行

![图片[11]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-55-1024x297.png)

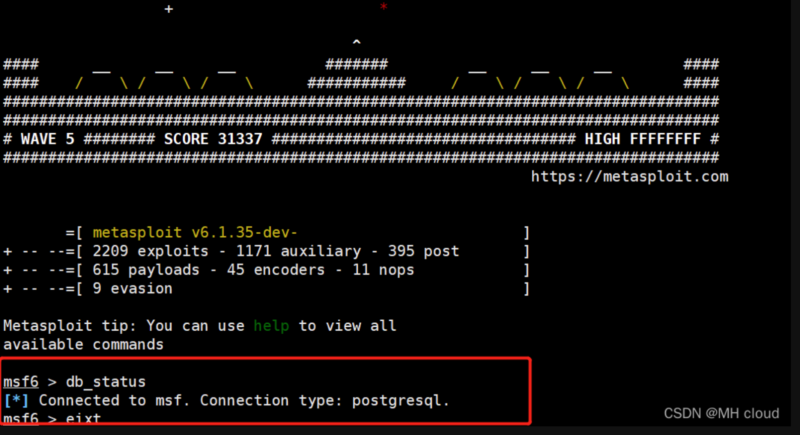

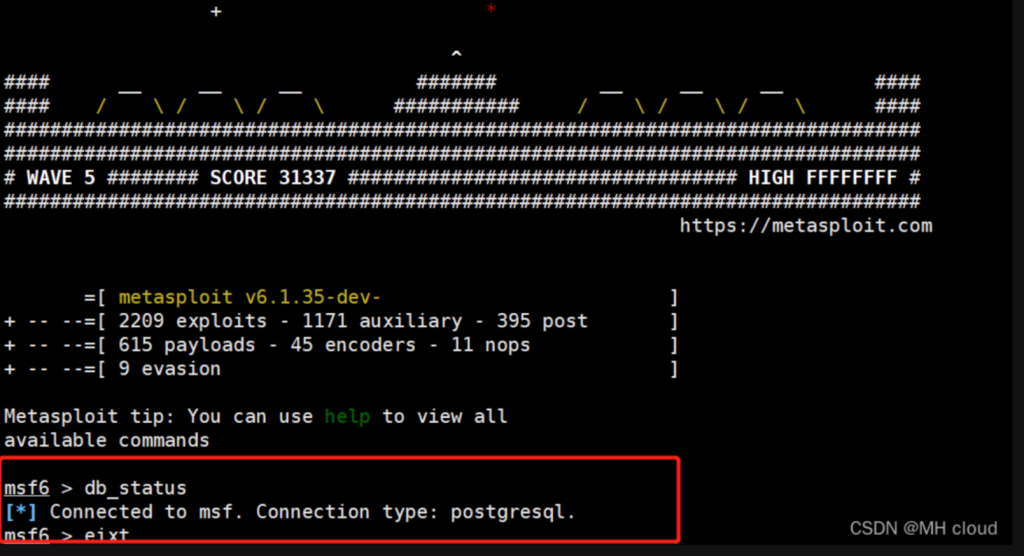

接下来,就上线msf,搭建nps代理,愉快的横向内网。

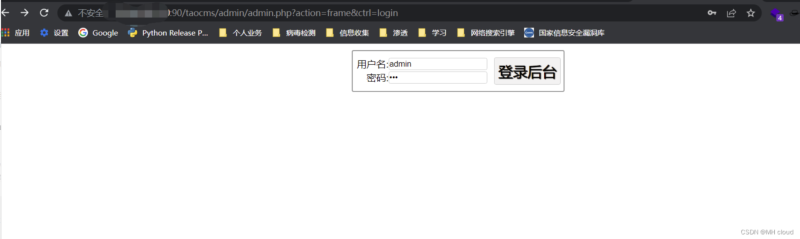

二、test2单位

简介:

与运维管理员斗智斗勇,此网站被应急了3次都没关站,,,从最开始的直达内网-单独被隔离-权限降低-抢我鼠标。。。。

与往常一样正在百无聊赖的信息收集,突然一个系统进入我的视线中,第六感接着触发。。。哈哈哈,也不是第六感,刚好昨天在整理漏洞工具的时候,好像见过这个系统。

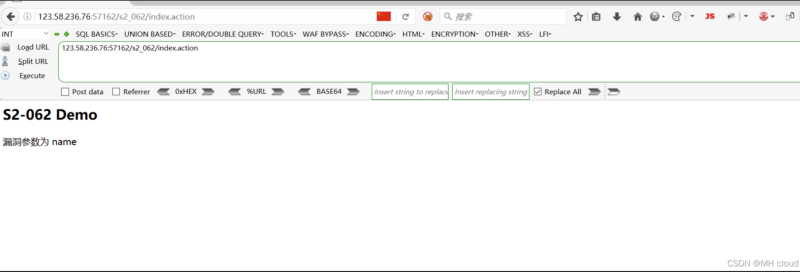

![图片[12]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-56-1024x483.png)

我就开始翻找,终于功夫不负有心人,让我找到了,不符所望,命令执行,直接administrator权限

![图片[13]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-57-1024x384.png)

就在这时有意思的来了,由于对方开着3389呢,寻思进去速战速决完事,刚创建完账户,不到10分钟,被发现了,,,删除用户,删除我的cs马子,清除代理一气呵成,,,,,此刻的我懊恼万分,太心急了还是,

时间来到了day2天,不死心的我又看了看,然而惊喜就来了,居然还有一个端口开放这个这个服务(不知道是本来就有,还是刚开的),接着一发入魂接着打,老操作进去简单看了看,发现这个机器被单独隔离出来了,不通任何网段,正这准备仔细看看的时候,,,,,,又被应急了,对面老一套操作,但是站点服务没关,这时候我也没敢在看。这都应急第二次了,,,,,,

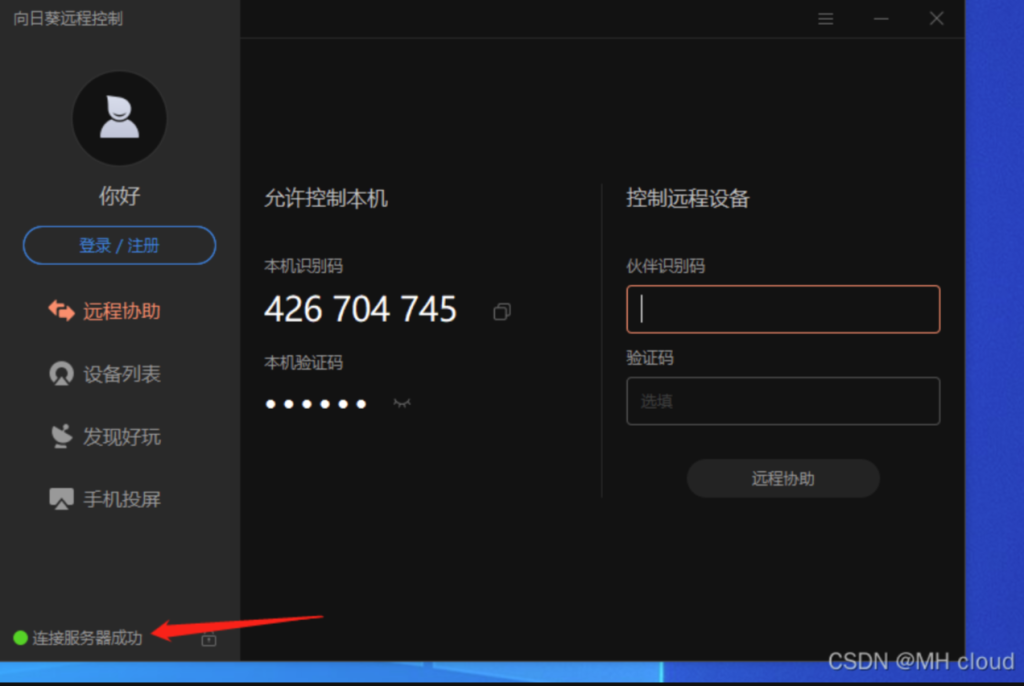

时间来到day3天,白天跳过,时间来到凌晨,我悄悄的又进来了,,,这次我发现不仅3389给关了,而且执行命令的权限也从 administrator变成普通用户的了。。。

![图片[14]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-58-1024x683.png)

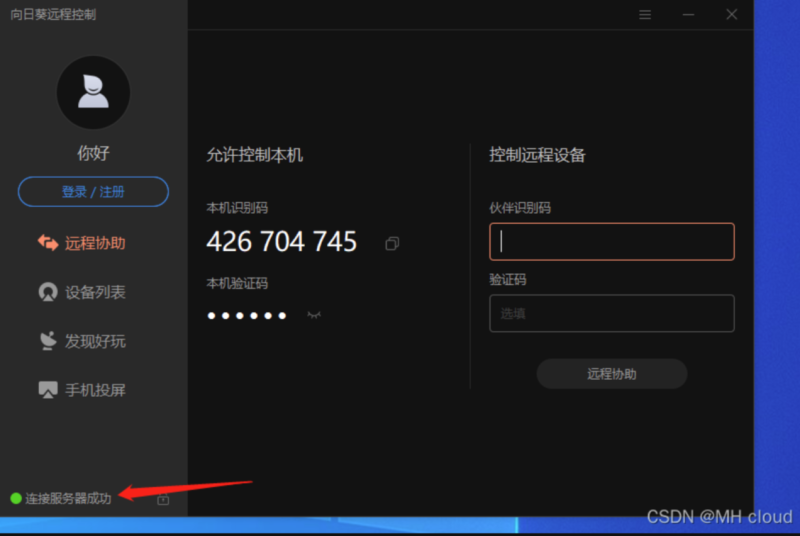

心想这下完犊子了,但是还是上线了cs,一顿操作以后,成功拿到system权限,但是3389关了,运维怎么上机呢,Tasklist一看,果然多了一个ToDesk,哈哈哈当时就笑了,然后就是直接读取配置文件,换到本地低版本的配置文件,读取到密码直接连接。(高版本的无法读取密码哦),然后发现锁屏。。。。。。。。我tm…然后被迫又创建一个用户登进去,仔细看了看,也没啥了,全部被隔离了,就拿着我的扫描器直接扫吧,希望能出奇迹,我正在发呆的时候,突然发现鼠标动了一下嘞。。。。我以为我碰到了不小心,结果并不是,我正打算继续操作呢,突然直接我的鼠标不受控,疯狂去点关机,,,,然后关机,,,留下一脸懵逼的我

总结:1、搞的时候动作太大,没有去做隐蔽。2、这家单位的反应速度没的说,很快,凌晨也不偷懒

三、test3单位

简介:

用友NC-饶过全家桶+某edr

客户甩给我一个shell,让我去看看,然后就内网一顿摸索,看下Tasklist,好家伙杀软真多啊,全家桶、绒、edr,我靠,这怎么整,然后就求助大佬的免杀平台,做了两个免杀马子,能上线。

![图片[15]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-59-1024x323.png)

但是执行两次命令,立马就给杀了,奈何自己太菜,不会做免杀马子,接着求助大佬,用国密搞的免杀。

![图片[16]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-60-1024x611.png)

终于没问题,可以正常的执行命令,但是我还是想3389进去桌面去看看,不知道是何原因,非常想进去看看,哈哈哈哈,然后就死磕,各种创建用户的绕过命令都不行,,,就这样

day1

day2

day3

day4

day5

day6等一下,就在今天跟朋友吐槽这个事情呢,朋友甩给我一个绕过语句。

![图片[17]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-61-1024x240.png)

然后我就接着(以上poc现在已经失效了)。

![图片[18]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-62-1024x160.png)

困惑了我好多天的难题,被大佬几秒钟解决。。。。,创建用户了,那就各种密码、hash、浏览器密码等等,到此结束。

总结:1、自己要尽可能的提升免杀一类的东西,攻防很重要!!!2、高质量圈子、人脉。笔者就是不太懂,全靠厚脸皮找朋友。。。

四、test4单位

简介:

nacos-权限绕过添加用户-翻找配置文件-redis反弹shell

信息收集到一个nacos系统,简单测试一番存在权限饶过,直接添加用户

![图片[19]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-63-1024x496.png)

里面很多配置文件

![图片[20]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-64-1024x591.png)

获取到redis口令,存在计划任务目录,直接redis计划任务反弹shell

![图片[21]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-65-1024x451.png)

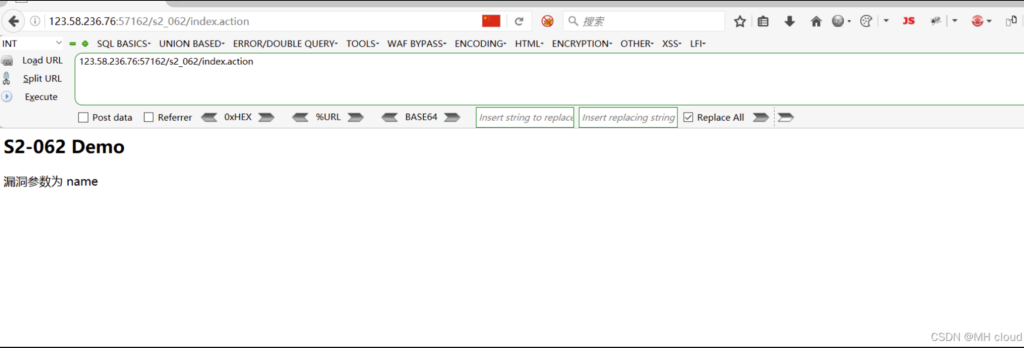

五、test5单位

简介:

actuator未授权-读取heapdump文件-数据库连接-密码复用连接SSH

信息收集发现该系统,先轮上三板斧,目录扫描、弱口令爆破、登录框SQL注入,无果。。。但是brup插件传来了捷报,被动扫描出来了actuator未授权,

x.x.x.x/api/decApi/actuator

![图片[22]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-66-1024x161.png)

读取heapdump文件获取redis数据库密码,进行密码复用连接ssh

![图片[23]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-67-1024x185.png)

六、test6单位

简介:

jeecg-boot命令执行-docker逃逸

信息收集发现jeecg-boot,老洞直接命令执行

![图片[24]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-68-1024x450.png)

打入内存马

![图片[25]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-69-1024x434.png)

进去之后发现居然是docker搭建的,尝试docker逃逸,获取宿主机权限。

![图片[26]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-70-1024x416.png)

七、test7单位

简介:

Apache Log4j2代码执行

brup被动检测发现,log4j2代码执行漏洞,直接执行命令,开始内网。。。

![图片[27]-记某HVV打点总结-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-71-1024x438.png)

总结:

还有一部分,太忙了没时间写,等有时间再补充,后期写的有点匆忙,各位看官凑合着看

暂无评论内容